Mengonfigurasi pengaturan dan profil autentikasi

Profil autentikasi memungkinkan host membatasi peserta rapat dan hadirin webinar hanya untuk pengguna yang masuk bahkan lebih lanjut membatasinya ke pengguna Zoom yang alamat emailnya cocok dengan domain tertentu. Ini dapat bermanfaat jika Anda ingin membatasi daftar peserta Anda ke pengguna yang terverifikasi atau pengguna dari organisasi tertentu. Selain itu, Anda dapat mencegah pengguna pada domain tertentu supaya tidak bergabung dengan rapat atau webinar.

Catatan:

- Jika peserta tidak memiliki akun Zoom, mereka tidak akan dapat bergabung ke rapat atau webinar jika setelan ini diaktifkan.

- Jika menggunakan pengecualian autentikasi dengan seri rapat berulang dan Anda mengedit salah satu kemunculan dalam seri itu, Anda harus mengirim ulang email pengecualian autentikasi kepada peserta untuk kemunculan yang diedit itu. Tautan untuk kemunculan ini unik untuk kemunculan yang diedit dan tidak akan berlaku untuk sesi lain dalam seri itu.

- Anda juga dapat menerapkan profil autentikasi ke panelis webinar yang diundang.

Artikel ini membahas:

Prasyarat untuk mengonfigurasi profil autentikasi

- Akun Pro, Bisnis, Pendidikan, atau Perusahaan

- Zoom Desktop Client:

- Windows: 5.0.0 (23168.0427) atau lebih tinggi

- macOS: 5.0.0 (23161.0427) atau lebih tinggi

- Zoom mobile app:

- Android: 5.0.0 (23161.0427) atau lebih tinggi

- iOS: 5.0.0 (23161.0427) atau lebih tinggi

- Zoom web client

- Hak pemilik akun atau admin untuk mengedit pengaturan akun

Cara mengaktifkan atau menonaktifkan profil autentikasi

Profil autentikasi harus dikonfigurasi di tingkat akun. Setelah Anda mengonfigurasi profil autentikasi, Anda dapat mematikannya di tingkat akun dan mengaktifkan profil di tingkat grup atau tingkat pengguna, jika tidak mau menerapkannya ke semua anggota akun Anda.

Catatan: Mengaktifkan pengaturan ini tanpa menguncinya berarti pengaturan autentikasi dipilih secara default saat tuan rumah menjadwalkan rapat/webinar tetapi mereka dapat menonaktifkannya. Kunci pengaturan ini untuk mengaktifkan pengaturan autentikasi ini secara default dan mencegah host menonaktifkannya.

Akun

Untuk mengaktifkan atau menonaktifkan Hanya pengguna terautentikasi dapat bergabung dengan rapat untuk semua pengguna di akun itu:

- Masuk ke Zoom web portal sebagai admin dengan hak untuk mengedit pengaturan akun.

- Di menu navigasi, klik Manajemen Akun lalu Pengaturan Akun.

- Klik tab Rapat .

- Di bawah Keamanan, klik toggle ini untuk mengaktifkan atau menonaktifkannya:

- Hanya panelis terautentikasi dapat bergabung di webinar: Panelis harus masuk ke akun Zoom yang dikaitkan dengan alamat email yang diundang ke webinar itu. Panelis yang gagal melakukannya akan melihat pemberitahuan pop-up yang memberi tahu bahwa mereka harus masuk ke akun yang terkait dengan alamat email yang diundang.

- Hanya peserta rapat dan hadirin webinar yang terautentikasi dapat bergabung dengan rapat dan webinar: Peserta rapat dan hadirin webinar harus mengautentikasi menggunakan salah satu dari metode autentikasi sebelum bergabung dengan suatu sesi.

- Jika dialog verifikasi ditampilkan, klik Aktifkan atau Nonaktifkan untuk memverifikasi perubahan itu.

- (Opsional) Jika Anda ingin membuat pengaturan ini wajib bagi semua pengguna di akun Anda, klik ikon kunci

, lalu klik Kunci untuk mengonfirmasi pengaturan.

, lalu klik Kunci untuk mengonfirmasi pengaturan.

Grup

Catatan: Jika Anda mendaftar ke akun Zoom baru setelah 21 Agustus 2021; atau Pengalaman Admin Baru diaktifkan di akun Anda, halaman Manajemen Grup telah diubah namanya menjadi Grup.

Untuk mengaktifkan atau menonaktifkan Hanya pengguna terautentikasi dapat bergabung di rapat untuk sekelompok pengguna:

- Masuk ke Zoom web portal sebagai admin dengan hak untuk mengedit grup.

- Di menu navigasi, klik Manajemen Pengguna lalu Manajemen Grup.

- Klik nama grup yang sesuai dari daftar.

- Klik tab Rapat .

- Di bawah Keamanan, klik toggle ini untuk mengaktifkan atau menonaktifkannya:

- Hanya panelis terautentikasi dapat bergabung di webinar: Panelis harus masuk ke akun Zoom yang dikaitkan dengan alamat email yang diundang ke webinar itu. Panelis yang gagal melakukannya akan melihat pemberitahuan pop-up yang memberi tahu bahwa mereka harus masuk ke akun yang terkait dengan alamat email yang diundang.

- Hanya peserta rapat dan hadirin webinar yang terautentikasi dapat bergabung dengan rapat dan webinar: Peserta rapat dan hadirin webinar harus mengautentikasi menggunakan salah satu dari metode autentikasi sebelum bergabung dengan suatu sesi.

- Jika dialog verifikasi ditampilkan, klik Aktifkan atau Nonaktifkan untuk memverifikasi perubahan itu.

Catatan: Jika opsi berwarna abu-abu, opsi dikunci pada tingkat akun dan harus diubah pada tingkat itu. - (Opsional) Jika Anda ingin membuat pengaturan ini wajib bagi semua pengguna di dalam grup, klik ikon kunci

, lalu klik Kunci untuk mengonfirmasi pengaturan.

, lalu klik Kunci untuk mengonfirmasi pengaturan.

Cara membuat profil autentikasi

- Masuk ke Zoom web portal sebagai admin dengan hak untuk mengedit pengaturan akun.

- Di menu navigasi, klik Manajemen Akun lalu Pengaturan Akun.

- Di bawah bagian Keamanan, verifikasi bahwa Hanya peserta rapat dan hadirin webinar yang terautentikasi dapat bergabung di rapat dan webinar diaktifkan lalu klik Tambah Konfigurasi.

- Di bawah Pilih metode autentikasi, pilih salah satu dari berikut ini:

-

Masuk ke Zoom: Mengizinkan pengguna mana pun bergabung ke rapat atau webinar, asalkan sudah masuk ke akun Zoom-nya.

-

Pengguna yang masuk di akun saya: Mengizinkan pengguna mana pun yang sudah masuk di akun untuk bergabung ke rapat atau webinar.

-

Masuk ke Zoom dengan domain yang ditetapkan: Mengizinkan Anda menentukan aturan sehingga pengguna Zoom, yang alamat emailnya memuat domain tertentu, dapat bergabung dengan rapat atau webinar. Anda dapat menambah beberapa domain, menggunakan koma di antara dan/atau menggunakan wildcard untuk mencantumkan domain. Anda juga dapat mengunggah file CSV yang berisikan domain.

Catatan: Anda tidak dapat menambah domain apa pun yang ada di dalam daftar blokir domain Anda. -

Masuk ke akun yang terkait dengan email yang diundang: Memungkinkan Anda mengharuskan orang yang mendaftar di rapat dan webinar bergabung di rapat atau webinar itu dengan cara masuk ke akun yang cocok dengan email yang digunakan untuk mendaftar. Jika mereka diautentikasi dengan akun yang berbeda atau tidak diautentikasi sama sekali, mereka akan diarahkan untuk masuk atau berganti akun.

-

Masuk ke Single Sign-On (SSO) eksternal: Memungkinkan Anda menentukan aturan sehingga pengguna harus mengautentikasi melalui layanan autentikasi pihak ketiga.

- Masukkan nama untuk opsi autentikasi rapat untuk membantu pengguna mengidentifikasinya.

- Klik Simpan.

- (Opsional) Klik Tambah Konfigurasi dan ulangi langkah 4-6 untuk menambah opsi autentikasi lainnya.

Cara mengizinkan pengecualian autentikasi

Jika profil autentikasi diaktifkan, admin dapat mengizinkan pengecualian autentikasi untuk memungkinkan tamu melewati autentikasi untuk bergabung dalam rapat. Misalnya, jika sekolah mengautentikasi peserta rapat terhadap IDP sekolah itu, mereka dapat membuat pengecualian untuk mengizinkan guru tamu bergabung dalam rapat.

Catatan:

- Jika seorang admin telah memblokir domain spesifik sehingga tidak dapat bergabung dalam rapat atau webinar, peserta yang cocok dengan domain yang diblokir dapat memintas pembaasan itu jika host menambahkannya sebagai pengecualian autentikasi untuk rapat atau webinar itu.

- Jika menggunakan pengecualian dengan seri rapat berulang dan Anda mengedit salah satu kejadian di dalam seri itu, Anda harus mengirim ulang email pengecualian autentikasi ke peserta untuk kejadian yang diedit itu. Tautan untuk kemunculan ini unik untuk kemunculan yang diedit dan tidak akan berlaku untuk sesi lain dalam seri itu.

Fitur ini dapat diaktifkan di tingkat akun atau grup. Pengguna dapat melihat pengaturan tetapi tidak dapat mengubahnya.

-

Aktifkan profil autentikasi di tingkat akun atau grup.

- Di bawah Keamanan, pilih kotak centang di sebelah Izinkan pengecualian autentikasi.

- Pilih opsi untuk menentukan apakah pengguna yang hanya bergabung dari telepon akan diizinkan bergabung ke rapat jika ruang tunggu dimatikan.

Host akan dapat menentukan pengecualian autentikasi saat menjadwalkan rapat.

Cara mengonfigurasi profil autentikasi menggunakan autentikasi eksternal

Penting: Untuk profil autentikasi yang menggunakan Single Sign-On, ini harus berupa integrasi terpisah yang tidak dikaitkan dengan integrasi Zoom SSO yang sudah ada. Misalnya:

Untuk mengonfigurasi profil menggunakan autentikasi eksternal melalui Single Sign-on:

- Buat aplikasi SAML baru di dalam penyedia layanan SSO Anda.

- Masuk ke Zoom web portal sebagai admin dengan hak untuk mengedit pengaturan akun.

- Aktifkan profil autentikasi di tingkat akun.

- Klik Tambah Konfigurasi.

- Di bawah Pilih metode autentikasi, pilih Masuk ke Single Sign-On (SSO) eksternal.

- Masukkan informasi berikut:

- Masukkan nama untuk opsi autentikasi rapat.

-

URL halaman masuk: URL masuk yang disediakan oleh penyedia SSO

-

Sertifikat penyedia identitas: Sertifikat X.509 yang disediakan penyedia SSO

-

Penerbit (ID Entitas IDP): Provided by the SSO provider

-

Pengikatan: Pilih HTTP-POST atau HTTP-Redirect

-

Pemetaan atribut SAML (opsional): Jika Anda menggunakan nilai SAML lain untuk alamat email daripada nama nilai standar, masukkan di sini.

- Klik Simpan.

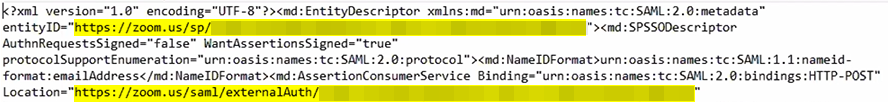

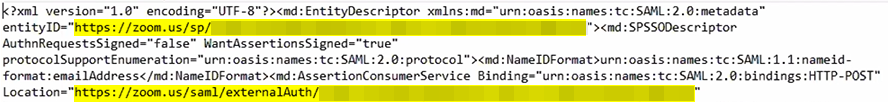

- Di bawah Opsi Autentikasi Rapat, klik SP metadata XML untuk mengunduh metadata SP.

- Unggah metadata ke aplikasi SAML Anda, atau buka file XML metadata dan salin URL berikut dan tempelkan ke bidang yang diperlukan dari aplikasi SAML Anda:

- Atribut entityID di dalam tag md:EntityDescriptor

- Atribut Lokasi di dalam tag md:AssertionConsumerService

Tabel berikut mencantumkan tempat Anda harus menempelkan URL entityID dan Lokasi.

| Penyedia SSO | Bidang untuk menempelkan entityID | Bidang untuk menempelkan Lokasi |

| G Suite | Entity ID | ACS URL |

| Cerdas | ENTITY ID | URL LAYANAN KONSUMEN ASERSI |

Catatan: Beberapa penyedia Single Sign-On, seperti Okta, mewajibkan metadata SP dibuat sebelum mengambil URL masuk, sertifikat IDP, dan Entity ID. Jika penyedia Anda mengharuskan metadata SP terlebih dahulu, Anda harus mengisi bidang dengan data palsu pada awalnya, lalu mengunduh metadata itu. Setelah itu, edit profil dan ganti data palsu dengan konfigurasi SSO asli.