認証設定とプロファイルの構成

認証プロフィールにより、ホストはミーティングまたはウェビナー参加を許可するユーザーをログイン済みの参加者に限定できます。また特定のドメインのメールアドレスと一致するZoomユーザーにも限定できます。この機能は、参加者を確認済みのユーザーや特定の組織のユーザーに限定したい場合に便利です。さらに、指定したドメインのユーザーがミーティングやウェビナーに参加できないようにすることができます。

注:

- 定期的な一連のミーティングに対して認証例外を使用していて、その中の1つを編集する場合は、編集したミーティングについての認証例外のメールを、対象の参加者に再送信する必要があります。このミーティングのリンクは、編集されたミーティング固有のものであり、一連の他のセッションには適用されません。

- また、招待されたウェビナーのパネリストに認証プロフィールを適用することもできます。

認証プロフィールを設定するための要件

認証プロフィールを有効 / 無効にする方法

認証プロフィールはアカウントレベルで設定する必要があります。認証プロフィールを設定した後、アカウントレベルで無効にし、グループレベルまたはユーザーレベルで有効にすることができます。すべてのアカウントメンバーに適用したくない場合にご利用ください。

注:

- これらの設定をロックせずに有効にすると、主催者がミーティング / ウェビナーをスケジュールするときに、デフォルトで認証設定が選択されますが、無効にすることができます。これらの認証設定をデフォルトで有効にし、主催者が無効にできないようにするには、これらの設定をロックします。

- この設定を有効にすると、Zoomアカウントを所有していない参加者は、ミーティングまたはウェビナーに参加できなくなります。

アカウント

アカウントのすべてのユーザーに対して、認証されたユーザーのみがミーティングに参加を有効または無効にするには:

- アカウント設定を編集する特権を持つ管理者として、Zoomウェブポータルにサインインします。

- ナビゲーションメニューで、[アカウント管理]、[アカウント設定] の順にクリックします。

- [ミーティング] タブをクリックします。

- [セキュリティ] でトグルをクリックして、有効または無効に切り替えます。

- 認証されたパネリストのみがウェビナーに参加: パネリストは、ウェビナーに招待されたメールアドレスに関連付けられたZoomアカウントにサインインする必要があります。これを行っていないパネリストには、招待されたメールアドレスに関連付けられたアカウントに、サインインする必要があることを知らせるポップアップ通知が表示されます。

- 認証されたミーティング参加者およびウェビナー出席者のみが、ミーティングおよびウェビナーに参加: ミーティング参加者とウェビナー出席者は、セッションに参加する前に、いずれかの認証方法を使用して認証される必要があります。

- 認証ダイアログが表示されたら、[有効にする] または [無効にする] をクリックして変更を確認します。

- (オプション)この設定をアカウントの全ユーザーに対して必須にする場合は、ロックアイコン

をクリックしてから、[ロック] をクリックして設定を確定します。

をクリックしてから、[ロック] をクリックして設定を確定します。

グループ

ユーザーのグループに対して、認証されたユーザーのみがミーティングに参加を有効または無効にするには:

- グループを編集する特権を持つ管理者として、Zoomウェブポータルにサインインします。

- ナビゲーションメニューで、[ユーザー管理]、[グループ] の順にクリックします。

- リストから該当するグループ名をクリックします。

- [ミーティング] タブをクリックします。

- [セキュリティ] でトグルをクリックして、有効または無効に切り替えます。

- 認証されたパネリストのみがウェビナーに参加: パネリストは、ウェビナーに招待されたメールアドレスに関連付けられたZoomアカウントにサインインする必要があります。これを行っていないパネリストには、招待されたメールアドレスに関連付けられたアカウントに、サインインする必要があることを知らせるポップアップ通知が表示されます。

- 認証されたミーティング参加者およびウェビナー出席者のみが、ミーティングおよびウェビナーに参加: ミーティング参加者とウェビナー出席者は、セッションに参加する前に、いずれかの認証方法を使用して認証される必要があります。

- 認証ダイアログが表示されたら、[有効にする] または [無効にする] をクリックして変更を確認します。

注: オプションがグレー表示の場合は、アカウントレベルでロックされていますので、アカウントレベルで変更する必要があります。 - (オプション)グループのすべてのユーザーにこの設定を必須にするには、ロックアイコン

をクリックしてから、[ロック] をクリックして設定を確定します。

をクリックしてから、[ロック] をクリックして設定を確定します。

認証プロフィールの作成方法

- アカウント設定を編集する権限を持つ管理者として、Zoomウェブポータルにサインインします。

- ナビゲーションメニューで、[<strong style='font-family: -apple-system, BlinkMacSystemFont, 'Segoe UI', Helvetica, Arial, sans-serif;'>アカウント管理]<span style='font-family: -apple-system, BlinkMacSystemFont, 'Segoe UI', Helvetica, Arial, sans-serif;'>、[<strong style='font-family: -apple-system, BlinkMacSystemFont, 'Segoe UI', Helvetica, Arial, sans-serif;'>アカウント設定]<span style='font-family: -apple-system, BlinkMacSystemFont, 'Segoe UI', Helvetica, Arial, sans-serif;'>の順にクリックします。

- [セキュリティ] セクションで、[認証されたミーティング参加者とウェビナー出席者のみがミーティングとウェビナーに参加できる] <strong style='font-family: -apple-system, BlinkMacSystemFont, 'Segoe UI', Helvetica, Arial, sans-serif;'> が有効になっていることを確認し、[設定を追加] をクリックします。

- [認証方法を選択] で、以下のオプションのいずれかを選びます。

- Zoomにサインイン: 自分のZoomアカウントにサインインしている限り、すべてのユーザーがミーティングやウェビナーに参加できます。

- アカウントのサインイン済みユーザー: アカウント内のサインイン済みユーザーの全員に、ミーティングやウェビナーへの参加を許可します。

- 指定したドメインでZoomにサインイン: メールアドレスに特定のドメインが含まれているZoomユーザーがミーティングやウェビナーに参加できるように、ルールを指定できます。ドメイン間をカンマで区切って複数のドメインを追加する方法やワイルドカードを使用する方法でドメインを指定して、複数のドメインを追加できます。ドメインを含むCSVファイルをアップロードすることもできます。

注: ドメインブロックリストに含まれるドメインを追加することはできません。 - 招待メールに関連付けられたアカウントにサインイン: ミーティングおよびウェビナーの登録者がミーティングまたはウェビナーに参加する際に、登録したメールと一致するアカウントにサインインするよう要求できます。別のアカウントで認証された場合、または認証されていない場合は、サインインまたはアカウントの切り替えの画面に誘導されます。

- 外部のシングルサインオン(SSO)にサインイン: サードパーティの認証サービスを介してユーザーを認証するようルールを指定できます。

- ユーザーが識別しやすいように、ミーティング認証オプションの名前を入力します。

- [保存] をクリックします。

- (オプション)[構成の追加] をクリックして、ステップ4~6を繰り返して、他の認証オプションを追加します。

認証例外を許可する方法

認証プロフィールが有効になっていれば、管理者は、ゲストが認証なしでミーティングに参加することを許可する、認証例外を許可できます。たとえば学校がIDPミーティングを認証された参加者に限定している場合、ゲスト講師がミーティングに参加できるように例外を作成できます。

注:

- 管理者が特定のドメインをブロックしてミーティングやウェビナーへの参加を制限している場合、<span style='font-family: -apple-system, BlinkMacSystemFont, 'Segoe UI', Helvetica, Arial, sans-serif;'>ホストがその参加者をミーティングまたはウェビナーの<span style='font-family: -apple-system, BlinkMacSystemFont, 'Segoe UI', Helvetica, Arial, sans-serif;'>認証例外<span style='font-family: -apple-system, BlinkMacSystemFont, 'Segoe UI', Helvetica, Arial, sans-serif;'><span style='font-family: -apple-system, BlinkMacSystemFont, 'Segoe UI', Helvetica, Arial, sans-serif;'>として追加すれば、ブロックされたドメインに一致する参加者は制限を回避できます。

- 定期的な一連のミーティングに対して認証例外を使用していて、その中の1つを編集する場合は、編集したミーティングについての認証例外のメールを、対象の参加者に再送信する必要があります。このミーティングのリンクは、編集されたミーティング固有のものであり、一連の他のセッションには適用されません。

この機能は、アカウントレベルまたはグループレベルで有効にすることができます。ユーザーは設定を表示できますが、変更できません。

- アカウントまたはグループレベルで認証プロフィールを有効にします。

- [セキュリティ] で、[認証例外を許可する] の横にあるチェックボックスをオンにします。

- 待機室が無効になっている場合に、電話のみでミーティングに参加するユーザーがミーティングに参加できるかどうかをオプション選択で決定します。

ホストはミーティングのスケジュールを設定するとき、認証例外を指定できます。

外部認証を使用して認証プロフィールを設定する方法

重要: シングルサインオン(SSO)を使用する認証プロフィールの場合、Zoom SSO連携にまだ関連付けられていない個別の統合である必要があります。たとえば、次のような状況です。

シングルサインオン(SSO)経由で外部認証を使用して、プロフィールを設定するには:

- SSOサービスプロバイダー内に新しいSAMLアプリを作成します。

- アカウント設定を編集する権限を持つ管理者として、Zoomウェブポータルにサインインします。

- アカウントレベルで認証プロフィールを有効にします。

- [設定を追加] をクリックします。

- [認証方法を選択] の下で、[外部シングルサインオン(SSO)にサインイン] を選択します。

- 次の情報を入力します。

- ミーティング認証オプションの名前を入力します。

- サインインページのURL: SSOプロバイダーから提供されるサインインURL

- IDプロバイダー証明書: SSOプロバイダーから提供されるX.509証明書

- 発行者(IDPエンティティID): SSOプロバイダーによって提供

- バインディング: HTTP-POSTまたはHTTP-Redirectを選択します

- SAML属性マッピング(オプション): メールアドレスに標準値名とは異なるSAML値を使用している場合は、ここに入力してください。

- [保存] をクリックします。

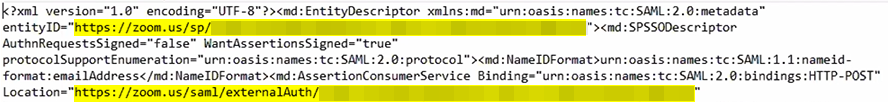

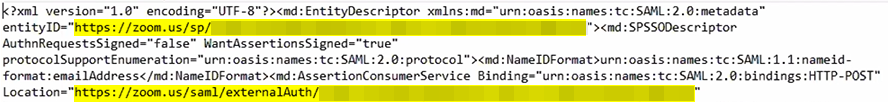

- [ミーティングの認証オプション] の下にある [SPメタデータXML] をクリックして、SPメタデータをダウンロードします。

- メタデータをSAMLアプリにアップロードするか、メタデータXMLファイルを開いて次の URL をコピーし、SAMLアプリの必須フィールドに貼り付けます。

- md:EntityDescriptorタグのentityID属性

- md:AssertionConsumerServiceタグのLocation属性

entityIDとLocation URLを貼り付ける場所を以下の表にまとめます。

| SSOプロバイダー | entityIDを貼り付けるフィールド | Locationを貼り付けるフィールド |

| G Suite | エンティティID | ACS URL |

| Clever | エンティティID | ASSERTION CONSUMER SERVICE URL |

注: 一部のシングルサインオン(SSO)プロバイダー(Oktaなど)では、サインインURL、IDP証明書、およびエンティティIDを取得する前に、SPメタデータを生成する必要があります。最初にSPメタデータが必要なプロバイダーの場合は、まず偽のデータをフィールドに入力してから、メタデータをダウンロードする必要があります。その後、プロフィールを編集します。偽のデータを実際のSSO設定に置き換えます。